「ドコモ口座」の不正引き出し・不正利用では、犯人が「リバースブルートフォース攻撃」という手法を使ったと見られてます。

ドコモ口座不正利用の被害は、2020年9月14時点で100件を超え、被害額は2,500万円を超える社会問題となりました。

ドコモ口座不正利用の概要については以下でまとめてます。

ドコモ口座不正利用についてわかりやすくまとめてみた

リバースブルートフォース攻撃は、個人の金融機関口座や、個人のSNSアカウント、Webサービスなどに不正ログインをする場合に使われる手法です。

今回はリバースブルートフォース攻撃について説明します。

目次

リバースブルートフォース攻撃とは?

【英】reverse brute force attack

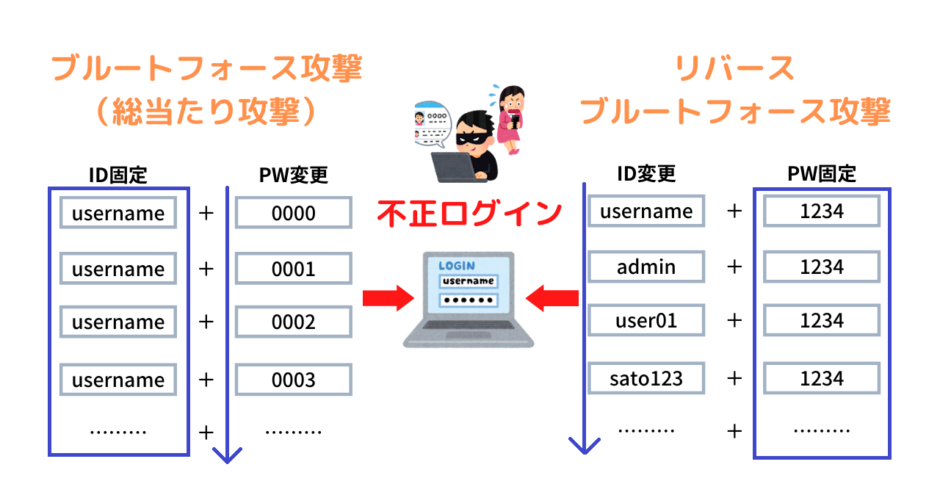

リバースブルートフォース攻撃とは、IDとパスワードのうち、パスワードを固定してIDを変えながら、総当たり的にログインを試みる攻撃のことです。

例えばパスワードが4桁の場合、組み合わせは「10の4乗=10,000通り」となります。

考えられるパスワードの組み合わせを全て試す攻撃方法は、ブルートフォース攻撃(英:brute force attack、総当たり攻撃)と言います。

リバースブルートフォース攻撃は、ブルートフォース攻撃の逆でパスワードを固定してIDを総当たり的に試しながら攻撃します。

リバースブルートフォース攻撃のメリット

ブルートフォース攻撃はアカウントロックになってしまう

通常、不正ログイン対策として一定回数以上パスワード入力を間違えると、一定時間アカウントがロックされるという仕組みが多くのログインシステムで導入されてます。

つまり、IDを固定してパスワードを総当たりで試すブルートフォース攻撃では「アカウントロック」や「アカウント凍結」になってしまう可能性があるので、攻撃者としてもやるメリットがありません。

リバースブルートフォース攻撃はアカウントロックを回避できる

不正ログインしたい金融機関口座のアカウントのパスワードを固定してIDを総当たりに変えていく方法で攻撃するとどうなるでしょうか。

各アカウントに対するログインは1回ずつになりますので、アカウントが凍結されることもありません。

また攻撃者が攻撃元のIPアドレスを変えたり、時間間隔を置いて攻撃を試すことにより、ますますアカウントロックする可能性は低くなります。

つまり、リバースブルートフォースは、攻撃者にとってアカウントロックやアカウント凍結を回避しながら攻撃することができて、ユーザー側から見ても不正ログインされていることに気づきにくい攻撃方法と言えます。

リバースブルートフォース攻撃による不正ログインを防ぐ対策

リバースブルートフォース攻撃を防ぐための対策を紹介します。

複雑なパスワードを設定する

複雑なパスワードとは、以下のような条件を含むパスワードのことです。

- 桁数が多い(8桁以上)

- アルファベットの大文字小文字を含む

- 記号が含まれている

手軽な方法としては、パスワード生成サイトで作成したり、Google Chromeのようなブラウザでパスワード自動生成したりできます。

定期的にパスワード変更を行う

実際にセキュリティ対策を行っている企業でも使われている方法としては、定期的なパスワード変更があります。

金融機関サイトのログイン画面では、パスワード変更を促されることがあるので面倒くさがらずに変更しておくことも有効な対策です。

推測されやすいパスワードを避ける

4桁の暗証番号の場合は、推測されやすいパスワードというものがあります。

Twitter上では「暗証番号分布」というヒートマップを紹介して、推測されやすいパスワードについて説明したツイートが参考になります。

「7777」や「8888」のようなゾロ目になる組み合わせは避けた方が良いでしょう。

暗証番号分布。まず目につくのは xxyy 系。さすがに xxxx は簡単すぎると思うのか意外と薄い。6969 がなぜか大きい。ちょっとずれてるところに濃い点があるけどなんだろ、とおもったら5150。これヴァン・ヘイレンだろ。 pic.twitter.com/Ks96Tece7W

— 底灯天⛩徐嶺依 (@koteitan) September 12, 2020

リバースブルートフォースに関する情報

SNSで見かけた分かりやすい説明

リバースブルートフォース、なるほどね。

「同じ口座で3回連続暗証番号間違えたらロックがかかる」

とかいう仕様でも、例えば暗証番号を「9999」で固定して、口座番号の方を片っ端から試せばいずれ「暗証番号9999にしてる口座」にヒットする訳だ。— chairwarmer@リングフィット筋肉痛 (@chairwarmer2) September 7, 2020

情報セキュリティマネジメント試験問題にも出題

リバースブルートフォース攻撃に該当するものはどれか。

1. 攻撃者が何らかの方法で事前に入手した利用者IDとパスワードの組みのリストを使用して,ログインを試行する。

2. パスワードを一つ選び,利用者IDとして次々に文字列を用意して総当たりにログインを試行する。

3. 利用者ID,及びその利用者IDと同一の文字列であるパスワードの組みを次々に生成してログインを試行する。

4. 利用者IDを一つ選び,パスワードとして次々に文字列を用意して総当たりにログインを試行する。

まとめ

- 「ドコモ口座不正利用」で使われたと見られる手口はリバースブルートフォース攻撃という方法

- リバースブルートフォース攻撃はパスワードを固定にして、不正ログインしたい口座やアカウントのIDを総当たりに試す攻撃方法。

- 攻撃者側のメリットは、アカウントロックや凍結にならずに攻撃することができる。

- ユーザー側の対策は、長く複雑なパスワード設定、定期的なパスワード変更、推測されにくいパスワードの導入などが有効。